Los ataques de ciberseguridad en los que los delincuentes se hacen pasar por proveedores legítimos pueden representar un problema significativo para las empresas. En estos casos, las organizaciones pueden creer que están transfiriendo fondos a un proveedor real, pero en realidad, el dinero se envía a un criminal cibernético.

¿Qué es el ataque de suplantación de proveedores?

En este ataque, el ciberdelincuente se hace pasar por un proveedor confiable de la empresa. Mediante tácticas de ingeniería social, engaña a la víctima para que realice una transferencia bancaria a su cuenta, haciéndole creer que está pagando al proveedor auténtico.

Para ejecutar el ataque, los ciberdelincuentes realizan una investigación exhaustiva sobre su objetivo, recopilando la mayor cantidad de información posible. Esta información puede obtenerse de fuentes públicas como el sitio web corporativo o las redes sociales de la empresa. En otros casos, los atacantes pueden comprometer la seguridad de los sistemas informáticos del proveedor o de la víctima, accediendo así a información aún más detallada. En ocasiones, utilizan sistemas comprometidos dentro de la misma empresa, como el servidor de correo electrónico, para llevar a cabo el ataque.

Técnicas del ataque de suplantación de proveedores

Falsificación del remitente

Los ciberdelincuentes en este tipo de fraude suelen falsificar el correo del remitente para simular que pertenece a la empresa proveedora, para lo que utilizan la técnica del email spoofing. En otras ocasiones adquieren dominios web similares al del proveedor, técnica conocida como typosquatting, variando algún carácter del dominio y haciendo que a simple vista parezca real cuando en realidad no lo es.

Redacción y forma de expresión

Los correos fraudulentos suelen estar bien redactados, sin errores ortográficos ni gramaticales notables, imitando el estilo de comunicación de la empresa.

Estética y firma del correo

La presentación visual y la firma en los correos fraudulentos suelen imitar fielmente a las de los correos reales.

¿Cómo se produce el ataque de suplantación de proveedores?

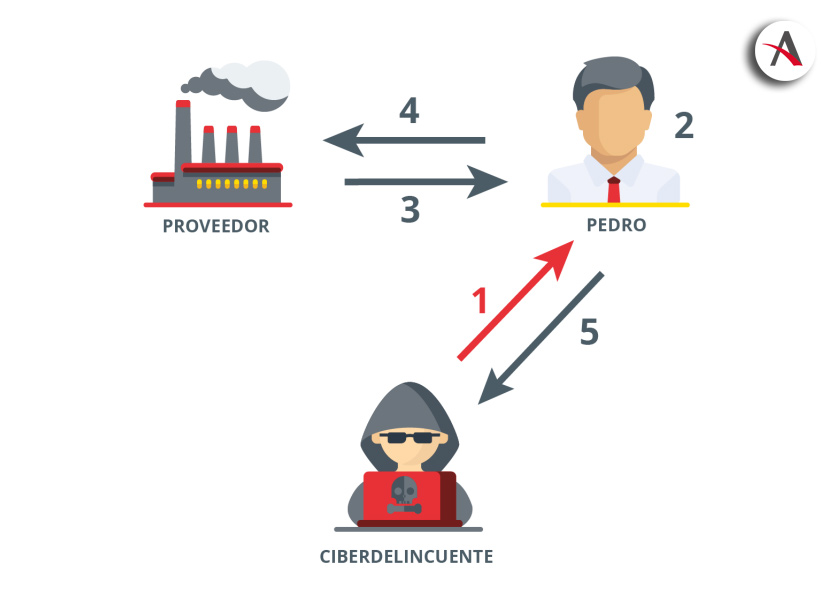

Email spoofing como origen del ataque de suplantación de proveedor

- El ciberdelincuente envía un correo electrónico fraudulento a Pedro, haciéndose pasar por su proveedor, informando sobre un cambio en los detalles de la cuenta bancaria.

- Pedro, creyendo que el correo es legítimo, actualiza los datos bancarios de su proveedor en el sistema, reemplazándolos con los de la cuenta controlada por el ciberdelincuente.

- Pedro contacta con su proveedor real para solicitar un nuevo pedido de material.

- El proveedor auténtico y Pedro llegan a un acuerdo sobre el precio y los plazos de entrega para este nuevo pedido.

- Pedro realiza la transferencia bancaria para el nuevo pedido, pero sin saberlo, envía el dinero a la cuenta bancaria que está bajo el control del ciberdelincuente.

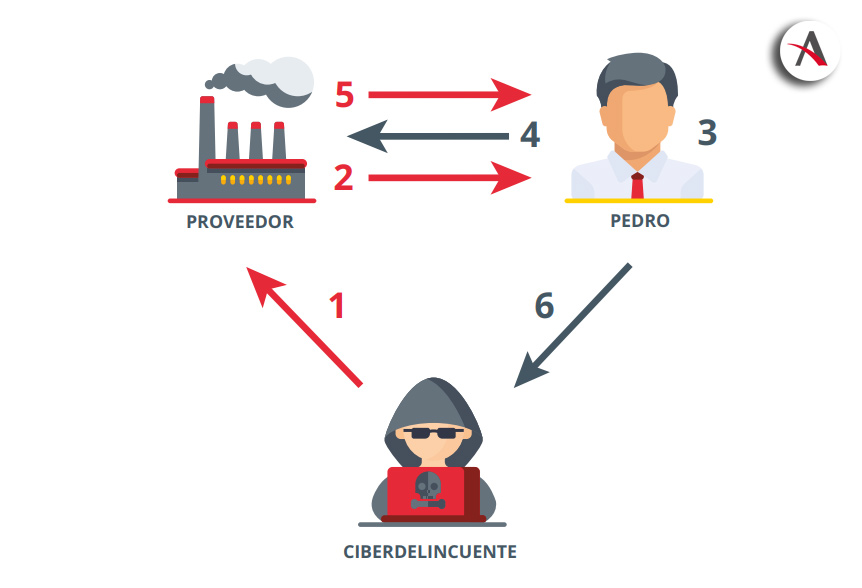

Ataque a la empresa proveedora como origen del incidente

- El ciberdelincuente lanza un ataque y logra acceder al correo electrónico del proveedor.

- Desde la cuenta de correo del proveedor, el ciberdelincuente envía un mensaje a Pedro notificando sobre un cambio en los datos bancarios.

- Pedro, confiando en la autenticidad del correo, cambia en su sistema la información bancaria del proveedor por la proporcionada por el ciberdelincuente.

- Pedro solicita un nuevo pedido de material a la cuenta de correo del proveedor, que está bajo el control del ciberdelincuente.

- El ciberdelincuente, operando desde el correo electrónico legítimo del proveedor, acuerda con Pedro el precio y los plazos de entrega del pedido.

- Pedro realiza la transferencia del pago para el pedido a la cuenta bancaria que, sin su conocimiento, está controlada por el ciberdelincuente.

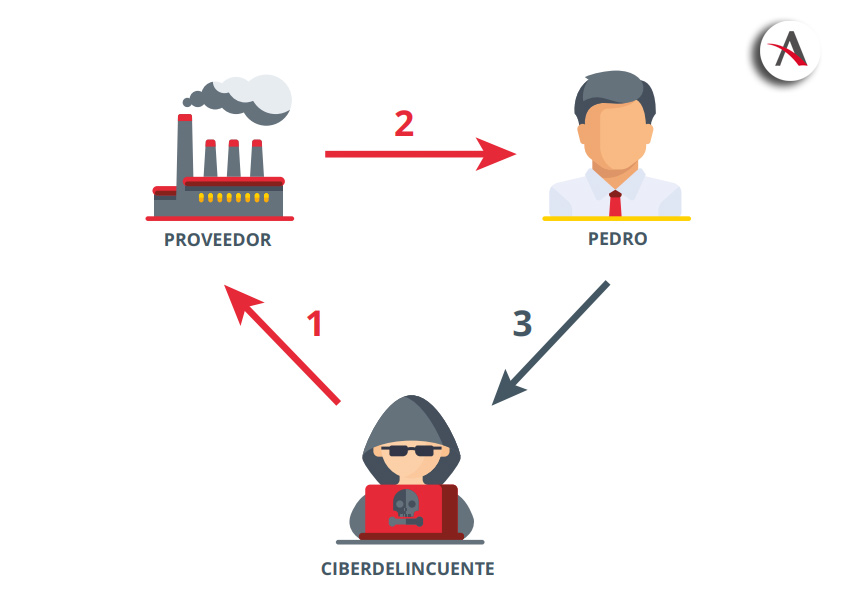

Ataque al proveedor y solicitud de cambio de número de cuenta

- El ciberdelincuente realiza un ataque exitoso, logrando infiltrarse en el sistema de correo electrónico del proveedor.

- Usando el buzón de correo electrónico auténtico del proveedor, el ciberdelincuente envía un mensaje a Pedro, solicitando el pago de una factura pendiente y proporcionando nuevos detalles bancarios, justificando el cambio con una razón plausible relacionada con la cuenta bancaria original del proveedor.

- Pedro, confiado en la legitimidad del correo, efectúa la transferencia bancaria a la cuenta que, sin su conocimiento, está bajo el control del ciberdelincuente.

Contenido recomendado:

- Ataques de adware: ¿qué son y cómo evitarlos?

- Ataque de denegación de servicio: ¿qué es y cómo evitarlo?

- ¿Qué hacer en caso de sufrir un ataque contra la web corporativa?

- Ataque de ingeniería social: qué es, fases y cómo identificarlo

- Las empresas españolas confían en Aitana y en Microsoft 365 para mejorar su ciberseguridad

¿Cómo evitar el ataque de suplantación de proveedores?

Verificar la dirección del remitente

Es esencial asegurarse de que la dirección del remitente sea auténtica. Esto implica revisar las cabeceras del correo electrónico y estar atento a la técnica de typosquatting, donde un pequeño cambio en un carácter puede hacer que un dominio fraudulento parezca legítimo si no se presta suficiente atención.

Confirmación de solicitudes relacionadas con información bancaria o sensible

Se recomienda verificar cualquier petición que involucre datos bancarios o información confidencial usando un medio de comunicación alternativo.

Uso adecuado del correo electrónico para verificaciones

Si se utiliza el correo electrónico para realizar confirmaciones, no se debe responder al mensaje recibido. En su lugar, se debe iniciar un nuevo hilo de correo electrónico utilizando una dirección de correo electrónico conocida y verificada de la empresa.

¿Qué hacer en caso de sufrir un ataque de suplantación de proveedores?

Cuando se sufre un incidente de este tipo se debe denunciar lo sucedido a las Fuerzas y Cuerpos de Seguridad del Estado (Policía Nacional o Guardia Civil). También se puede notificar el incidente al servicio de Respuesta y Soporte ante incidentes de seguridad de INCIBE

Soluciones de ciberseguridad

En Aitana, estamos dedicados a brindar soluciones de seguridad que responden a las necesidades cambiantes del entorno cibernético. Por ello, ofrecemos con soluciones de vanguardia que no solo bloquean el fraude, sino que también evalúan y resguardan contra ataques potenciales. Como partner de Microsoft, contamos con herramientas de última tecnología, incluyendo Microsoft Defender for Endpoint y Microsoft Intune.

Microsoft Defender for Endpoint es una herramienta de seguridad diseñada para la protección de entornos laborales en compañías de todos los tamaños. Microsoft Intune ofrece una gestión integral de dispositivos móviles y aplicaciones, garantizando la seguridad y el cumplimiento de políticas corporativas. Adicionalmente, Microsoft Defender Cloud Apps funciona como un agente de seguridad para el acceso a servicios en la nube (CASB), ofreciendo una cobertura completa en el ámbito digital.

Estas soluciones proporcionan una defensa integral de los datos, identificando, examinando y actuando de manera proactiva frente a ciberataques potenciales que puedan amenazar la integridad de la empresa.

¡Evita ser vulnerable a ataques cibernéticos! Descubre cómo Microsoft Defender for Endpoint, Microsoft Intune y Microsoft Defender Cloud Apps pueden salvaguardar tu empresa de fraudes y otros riesgos. ¡Rellena nuestro formulario y asesórate con nuestros expertos!