Imagina un huracán que sabes que va a llegar a tu casa. ¿Dejarías las ventanas abiertas? ¿Permitirías que destrozara tu hogar sin poner ningún impedimento? ¿Estarías prevenido?

Lo mismo ocurre con la ciberseguridad en las empresas. Sabemos que algún día podemos sufrir una extorsión y por eso debemos estar preparados. Como expertos en seguridad, es nuestra responsabilidad asegurarnos de que las empresas estén listas para afrontar amenazas de ciberseguridad como el ransomware llevado a cabo por personas.

Y es que, las campañas de ransomware operadas por humanos suponen una amenaza significativa y creciente para las empresas y representan una de las tendencias más impactantes de los ciberataques actuales.

Para protegernos contra estos ataques estratégicos, en este artículo no solo vamos a explicar de forma clara y sencilla qué es este tipo de ransomware y cómo funciona. También vamos a detallar cómo debería ser el plan de seguridad de la empresa para responder con rapidez. Finalmente, realizaremos una lista de medidas para prevenir este tipo de amenazas. ¿Empezamos?

Ransomware llevado a cabo por personas

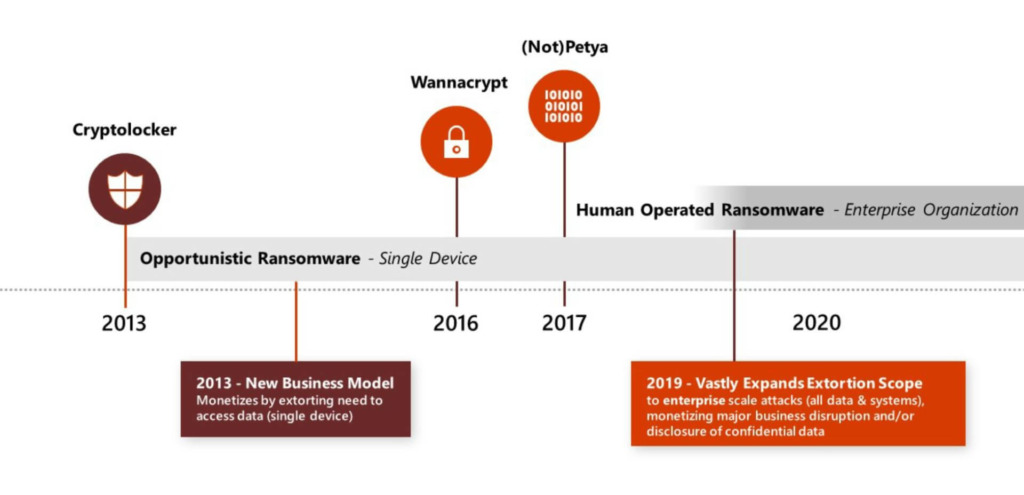

Este tipo de ransomware es diferente al que ha venido produciéndose en los últimos años. En 2013 apareció CryptoLocker un método que cifraba los datos de las compañías como una herramienta de extorsión.

Más recientemente, con WannaCrypt y NotPetya se abrieron nuevos métodos de ransomware de propagación automática. En todos ellos, los ciberdelincuentes empleaban, entre otros, métodos de robo de credenciales y mostraban un amplio conocimiento de la administración de sistemas y de la seguridad de la red.

En este sentido, el ransomware llevado a cabo por personas lleva las técnicas anteriores de ransomware básico a cotas nuevas y más peligrosas.

| Ransomware básico | Ransomware operado por personas |

|---|---|

| Se dirige a individuos | Se dirige a toda la empresa |

| Ataques preprogramados | Ataques personalizados |

| Cifrado de datos ocasional | Cifrado de datos / exfiltración de datos |

| Es poco probable que causen una interrupción catastrófica del negocio | Garantiza una interrupción catastrófica del negocio |

En la mayor parte de los casos, los ataques de ciberseguridad de ransomware operado por personas solo deja una salida: el pago de un rescate de varios miles o incluso millones de euros. Desafortunadamente, el pago de este rescate no garantiza que lo atacantes nos dejen en paz. Es probable que se mantengan aferrados a vuestra empresa y exijan aún más pagos.

Ransomware básico vs Ransomware operado por humanos

En un momento en que la protección de los empleados de primera línea y los sectores críticos de la industria nunca han tenido tanta importancia, nos enfrentamos también a las mayores amenazas de ciberseguridad jamás vistas.

El equipo de detección y respuesta de Microsoft ha visto un aumento de las organizaciones que han tenido que luchar contra los ataques de ciberseguridad durante el pasado 2020. Si las empresas no están debidamente protegidas y preparadas, estos ataques podrían dejar sin actividad al negocio, lo que es mucho más costoso que pagar el rescate.

Por tanto, ha llegado el momento de dejar de pensar “esto no me va a ocurrir a mí, porque he tomado algunas precauciones” y empezar a pensar “estas son las cosas que necesito hacer ahora mismo para evitar la amenaza inminente”.

En este sentido, la suposición más dañina que nuestro equipo IT puede hacer es que los ataques básicos son los mismos que los operados por humanos y ya hemos visto en este artículo que no es así. ¿Los motivos?

Fuerte impacto en el negocio

Los ataques básicos y el robo de datos se pueden remediar con actualizaciones menores, y no representan una amenaza inmediata capaz de interrumpir las operaciones comerciales, a diferencia del ransomware operado por humanos.

Rentable para los atacantes

Para forzar el pago de las demandas de extorsión, los atacantes deben hacer que las empresas sean inoperables. Para ello, combinan dos técnicas sencillas con las que obtienen resultados extremadamente dañinos. En primer lugar, con los ataques dirigidos obtienen las credenciales que necesitan para controlar la empresa en su totalidad. A continuación, los operadores deniegan a las empresas el acceso a sus propios datos.

Imaginad que os roban las llaves de vuestra casa. Os las arregláis con una llave de repuesto, pero cuando intentáis usarla, descubrís que la llave no funciona. La cerradura ya no es la misma, así que ya no podéis entrar en vuestra casa. Los atacantes no quieren lo que hay dentro de la casa, pero saben que vosotros sí y que estáis dispuestos a pagar por ello. No hay garantías de que un pago acabe con un ataque, pero a veces los operadores se apoderan de algo tan crítico que las víctimas pagan con la esperanza de poner fin al ataque y el atacante no hace otra cosa que pedir más.

Siguiendo con el ejemplo de la ocupación de vuestra casa, imaginas que pagáis el rescate una vez que los okupas os prometen que os van a dejar entrar. El problema es que no lo hacen y usan el dinero que les habéis proporcionado para comprar nuevos útiles para robar o tal vez solo os dejan entrar en unas de las habitaciones.

Posibilidad de crecimiento

Ante esta situación, lo único que pueden hacer los atacantes es crecer.

Patrón del ransomware operado por humanos

No ha cambiado mucho la forma en que los atacantes obtienen acceso a la empresa, aunque los métodos son mucho más eficaces. Un método de ataque sencillo es el robo de credenciales. Esto se puede hacer mediante la compra de credenciales en el mercado negro, atacando los propios servidores o entrando a través de algo tan simple como un correo electrónico malintencionado.

Cuando los atacantes acceden y utilizan estas credenciales administrativas, pueden robar suficientes datos para demostraros que vuestra empresa ha sido víctima de un ataque. También tienen la capacidad de cifrar los datos para que ya no sean accesibles o útiles. Una forma más de sacar partido l ataque. También atacarán vuestras copias de seguridad y documentación de red para que ni siquiera tengáis la capacidad de recuperaros del ataque sin pagarles.

La posición de los atacantes es tal que la única opción que tenéis para restaurar vuestro negocio es aceptar sus exigencias de pago.

Planes de seguridad

En cada una de estas etapas hay planes prácticos que debéis poner en práctica para proteger vuestra empresa de forma eficaz. La clave es asegurarse de que no solo algunos, sino todos los planes están implementados, ya que los atacantes aprovecharán cualquier brecha de seguridad. Sin embargo, hay algunas acciones urgentes que se deben priorizar:

- Protección de copias de seguridad. Es una acción crítica. Un plan de protección de estas copias garantiza que las copias de seguridad adecuadas estén disponibles si los atacantes atacan vuestros sistemas y que vuestras copias de seguridad estén protegidas. Los atacantes saben que tenéis copias de seguridad o documentación de recuperación, y harán que estén inaccesibles para vuestra organización si no seguís las medidas de seguridad adecuadas.

- Detención del robo de credenciales. Los adversarios no pueden tener acceso generalizado a los recursos de vuestra organización. Proteged a los administradores con acceso de nivel superior mediante un plan de acceso con privilegios. Los atacantes en realidad solo buscan lo que pueda producir el mayor retorno de la inversión, por lo que, si esta parte del ataque es difícil, les resultará más complicado beneficiarse de estos ataques.

- Protección de datos y backups de seguridad.

Webinar Protege tu información de Office 365

El próximo 7 de septiembre, nuestro compañero Jordi Bombardó, Ingeniero de Sistemas en Veeam, nos explicará cómo las empresas pueden superar el reto de asegurar los datos de Office 365.

Además, realizará una demostración funcional de Veeam, la solución líder del mercado para mantener a salvo uno de los activos más importantes de las compañías. ¡Reserva tu plaza ya en nuestra web!

Como hemos visto, combatir y prevenir ataques de esta naturaleza requiere un cambio de mentalidad, que se centre en la protección integral necesaria para frenar y detener a los atacantes antes de que puedan tener éxito.

Los ataques operados por humanos seguirán aprovechando los puntos débiles de la seguridad en tu empresa para desplegar ataques destructivos. ¡Aplica de forma consistente y agresiva las mejores prácticas de seguridad en tus redes y hazlo con Aitana!